Rusya DDoS Tehdit Genel Görünümü

- Anasayfa

- Rusya DDoS Tehdit Genel Görünümü

Rusya DDoS Tehdit Genel Görünümü

- Rusya DDoS Tehdit Genel Görünümü -

Yönetici Özeti

NETSCOUT Arbor Siber Güvenlik Mühendisliği ve Müdahale Ekibi (ASERT), 2022 Şubat ayının ortasından bu yana Rusya ve Ukrayna'daki durumu izliyor. Kısa süre önce, Ukrayna'daki kuruluşları, ağları, uygulamaları ve hizmetleri hedef alan devam eden yüksek profilli DDoS saldırılarının ilk teknik analizine yönelik bir güncelleme yayınladık.

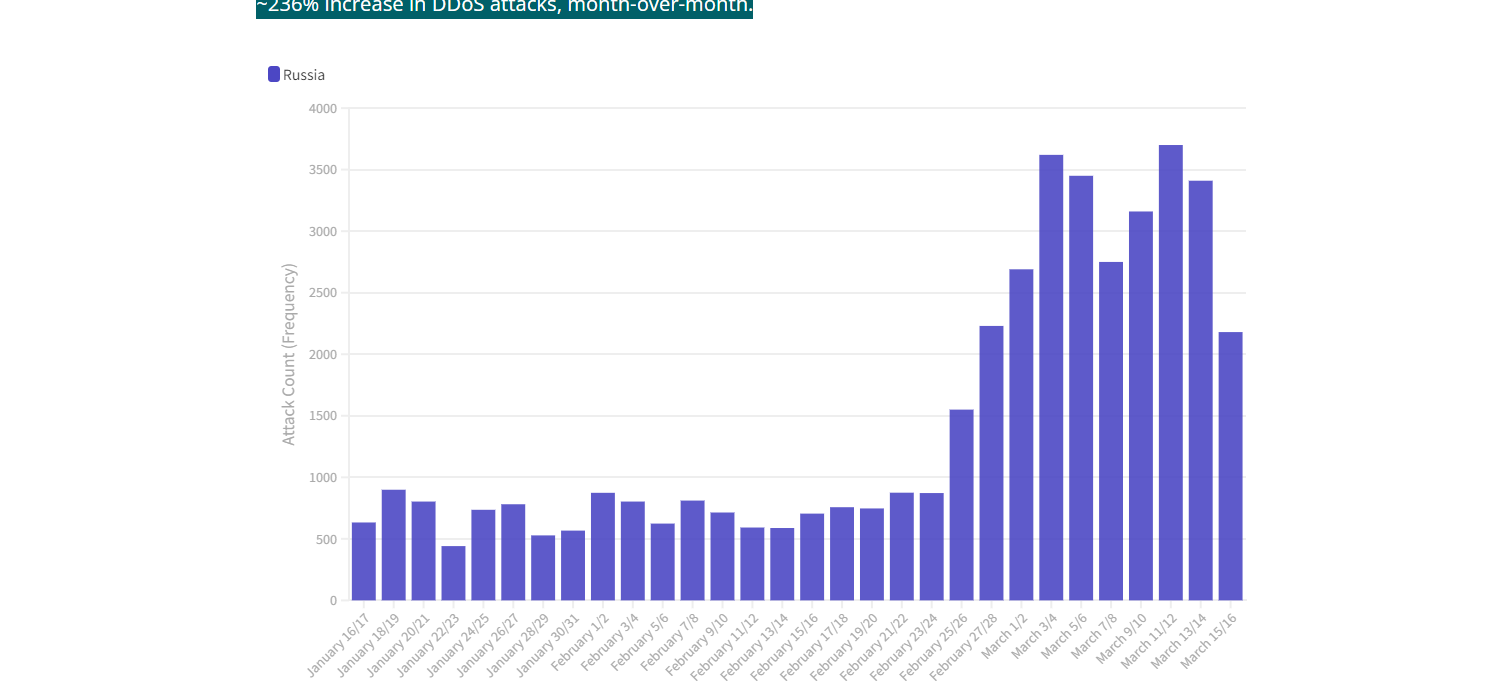

Rus hedeflerine odaklanan DDoS saldırılarında ikinci bir belirgin artış da ortaya çıktı ve bu da Rusya'ya yönelik saldırılarda aydan aya ~%236 artışa neden oldu. Bu çatışmaya doğrudan dahil olmayan komşu ülkelere yönelik DDoS saldırılarının aynı aralıkta tüm Avrupa, Orta Doğu ve Afrika (EMEA) bölgesinde ~%32 düştüğü göz önüne alındığında, Rus çevrimiçi mülklerine yönelik saldırılardaki artış özellikle dikkate değerdir.

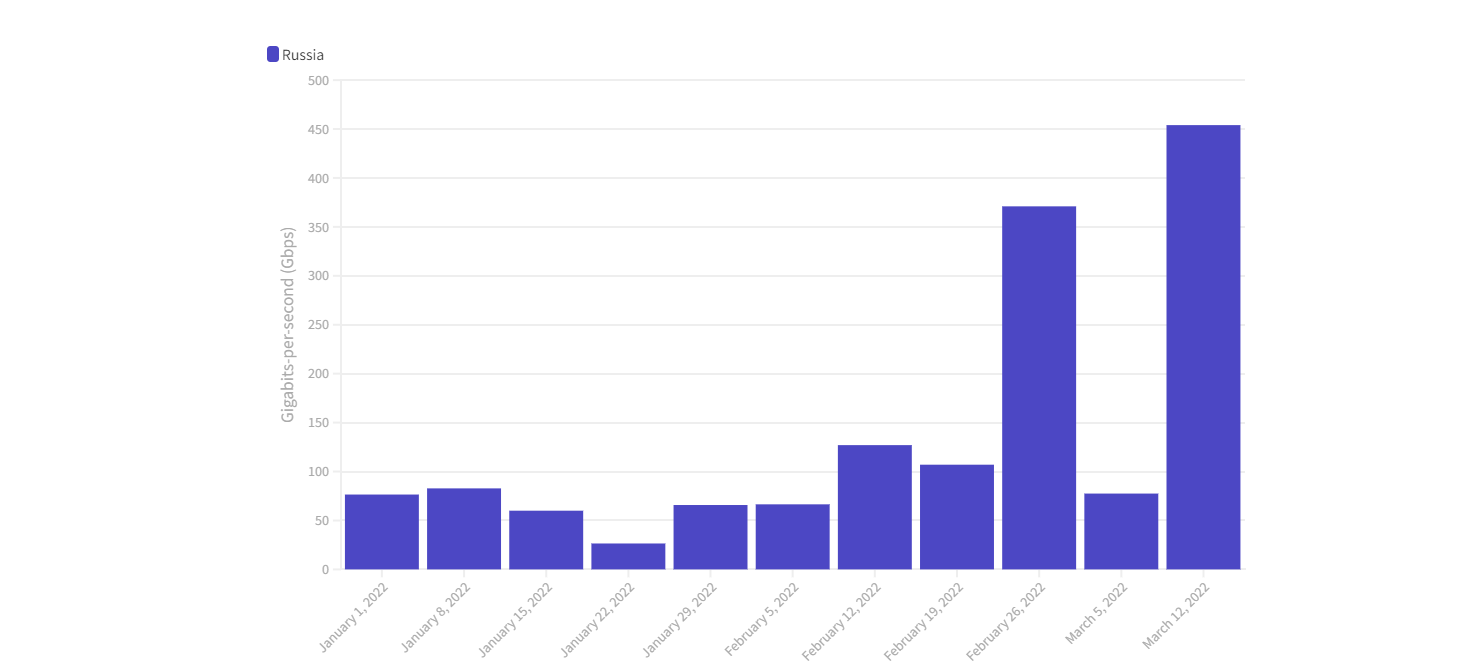

DDoS vektör seçimi ve hedefleme kriterleri açısından hem Rusya'ya hem de Ukrayna'ya yönelik saldırılarda birçok benzerlik bulunurken, saldırı hacimleri oldukça farklılaştı. Bugüne kadar, Rus mülklerine karşı gözlemlediğimiz en yüksek bant genişliği (bps) saldırısı ~ 454 Gbps'de ölçüldü. Aynı dönemde en yüksek verim (pps) saldırısı ~173 mpps'de ölçülmüştür. Bu ölçümler, küresel olarak gözlemlenen en büyük DDoS saldırılarına yaklaşmasa da, bu ölçekteki saldırılar, yalnızca amaçlanan hedefler için internet operasyonlarını ciddi şekild yıkıcı potansiyele sahip olmakla kalmaz, aynı zamanda bağlı kuruluşlar ve internet trafiği için önemli bir side effect ayak izi de olabilir.

Saldırıların büyük çoğunluğunun, önyükleme/stresleme hizmetleri olarak da bilinen, halka açık kiralık DDoS hizmetlerinden kaynaklandığı görülüyor. Bu yasa dışı hizmetlerin neredeyse tamamı, potansiyel müşterilere sınırlı bir ücretsiz tanıtım ile DDoS saldırıları sunar. İlk saldırılar sırasında gözlemlediğimiz DDoS saldırı vektörlerinin ve saldırı hacimlerinin çoğu, ücretsiz önyükleyiciler/stresleyiciler aracılığıyla gerçekleştirilebilir, ancak Rusya'ya karşı görülen daha büyük saldırıların bazıları, bu underground hizmetlerinin çoğu için profil dışındadır ve muhtemelen bazı geleneklere işaret etmektedir.

Bazı saldırıların, hem kişisel bilgisayarların (PC'ler) hem de IoT cihazlarının özel olarak kontrol edilen botnetlerinden yararlandığı da ortaya çıktı. Gözlemlenen botnet kaynaklı saldırıların tümü, iyi bilinen DDoS saldırı vektörlerini kullandı ve Mirai, XOR.DDoS, Meris ve Dvinis gibi DDoS bot aileleriyle tutarlıydı.

Unutulmamalıdır ki; özellikle saldırganlar tarafından önyükleyiciler/stresleyiciler kullanıldığında, DDoS saldırılarının ilişkilendirilmesi çok zordur. DDoS saldırılarının çoğu, saldırganların zayıf operasyonel güvenliğinden kaynaklanır. Diğer durumlarda ortaya çıkan sonuç, saldırganları tespit etmek için hem DDoS-kiralık servislerin hem de özel DDoS saldırı botnetlerinin komuta ve kontrol (C2) altyapısına aktif olarak sızan güvenlik araştırmacıları, kolluk kuvvetleri ve istihbarat teşkilatlarının ortak çalışma ürünüdür. NETSCOUT, sektördeki en ayrıntılı DDoS saldırı analizi ve azaltma önerilerini sağlama konusunda uzmanlaşmıştır ve saldırı niteliğine odaklanmamıştır.

Temel Bulgular

• Rusya'ya yönelik DDoS saldırıları, çatışmanın başlangıcından bu yana her ay ~%236'dan fazla arttı.

• Hem Rusya'yı hem de Ukrayna'yı hedef alan DDoS saldırılarının sıklığı ve hacmi önemli ölçüde artarken, EMEA bölgesine yönelik saldırılar bir bütün olarak 2021'in aynı dönemine göre %32 azaldı.

• Bu dönemde Rus çevrimiçi mülklerini hedef alan DDoS saldırıları, sırasıyla 454 Gbps ve 173 mpps'lik en yüksek saldırı hacimlerine sahipti. Bu büyüklükteki ve rejimdeki saldırılar, yalnızca amaçlanan hedeflere önemli ölçüde olumsuz etki yapmakla kalmaz, aynı zamanda bu çatışmaya doğrudan dahil olmayan örgütler ve yönetimlerde geniş çaplı tali bozulmalara neden olabilir.

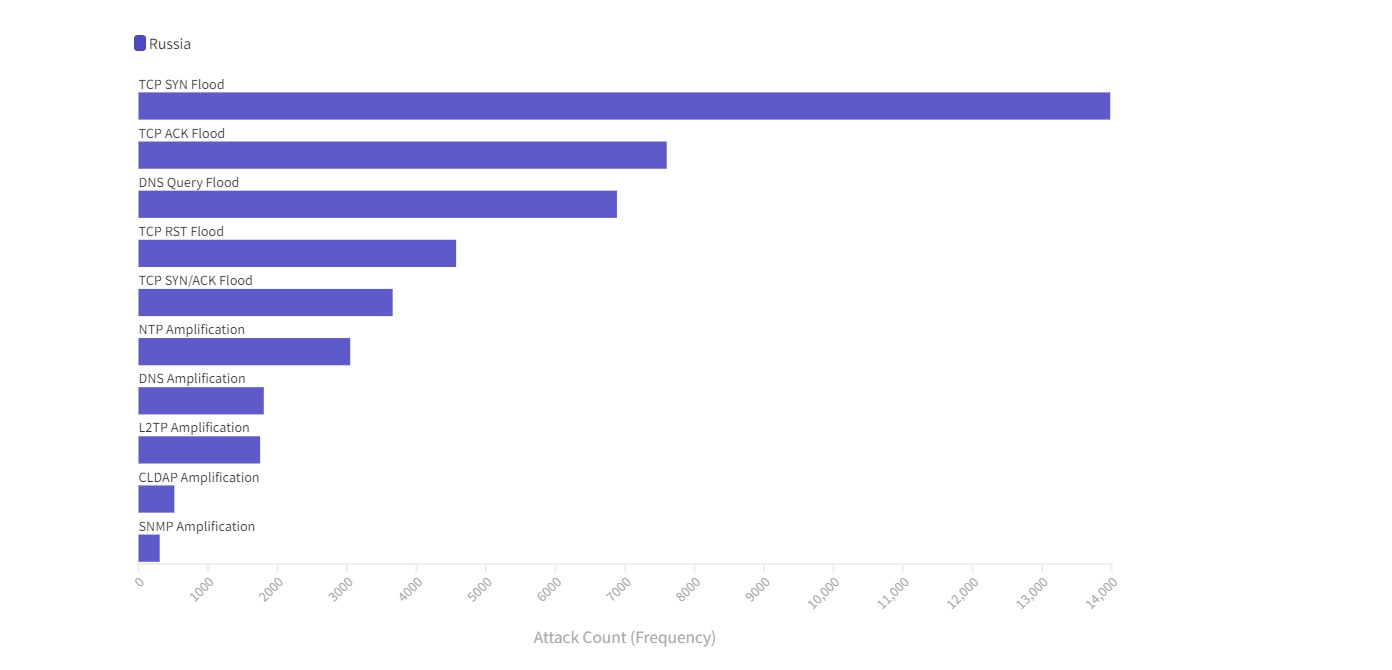

• Doğrudan yollu SYN, ACK ve RST taşkınlarının yanı sıra DNS sorgusu floodlarından oluşan bir baskınlıkla Rus hedeflerine yönelik saldırılarda kullanılan çoklu DDoS vektörlerini gözlemledik.

Analiz Raporu

Atak Sıklığı

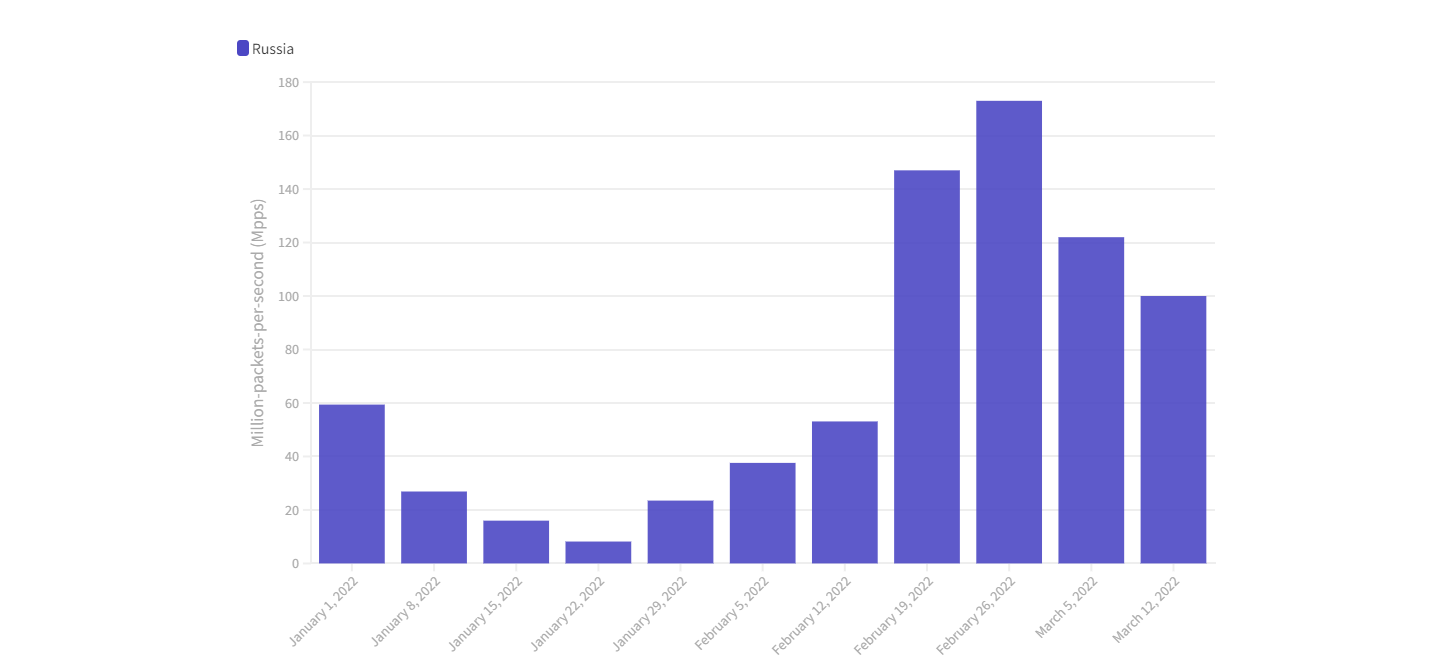

Aktif Tehdit Düzeyi Analiz Sistemi (ATLAS) DDoS saldırı istatistiklerimiz, Rusya'nın DDoS saldırılarında aydan aya ~%236 artış yaşadığını ortaya koyuyor.

Atak Süresi Analizi

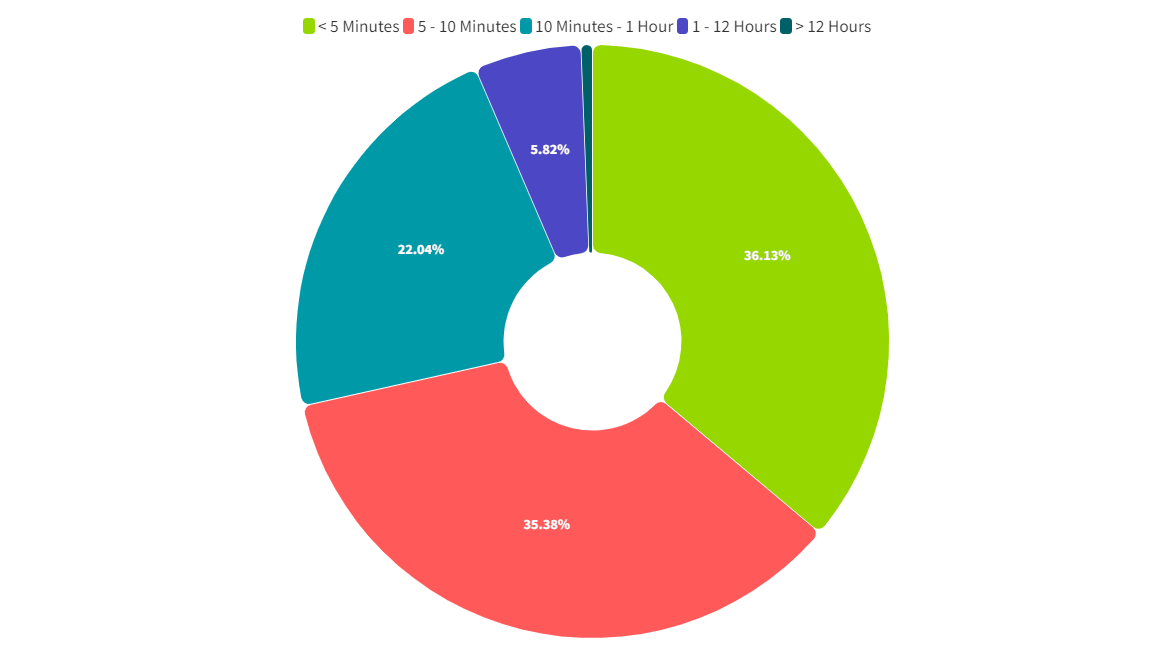

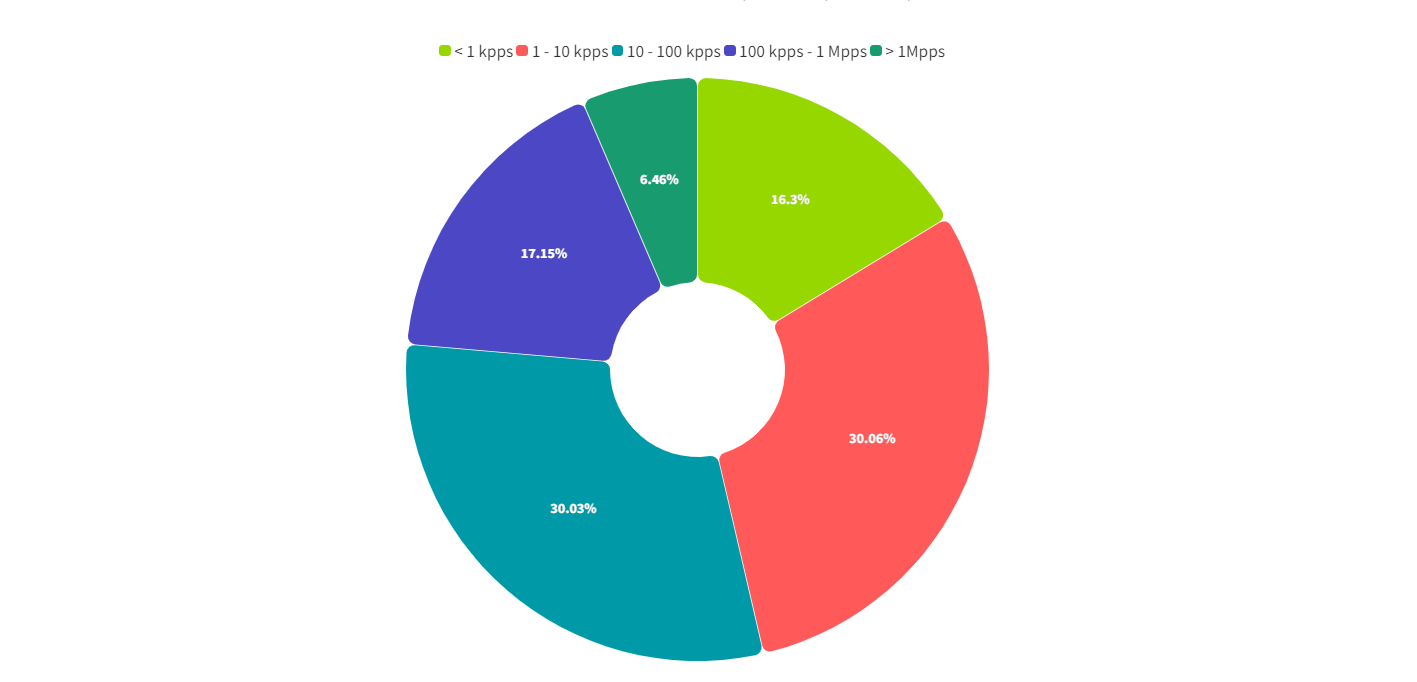

Bugüne kadar, Rus mülklerine karşı gözlemlenen saldırıların birçoğunun süresi daha kısaydı, bu da muhtemelen booter/stres hizmetinin bir göstergesiydi. Rus hedeflerine yönelik DDoS saldırılarının yaklaşık %60'ı, booter/stresser hizmetlerinin kullanımıyla tutarlıyken, %40'ının botnet kaynaklı olduğu ortaya çıktı. Bununla birlikte, saldırganlar, saldırganın ödemeye istekli olması koşuluyla, önyükleyici/stresleyici hizmetlerinde tipik süre pencerelerini aşabilir. Saldırganlar tarafından kullanılan belirli DDoS saldırı vektörleri ve ilişkili saldırı hacimleriyle birlikte değerlendirildiğinde, bu, gözlemlenen saldırıların çoğunu başlatmak için standart önyükleyici/stresleyici kiralama DDoS hizmetlerinin kullanıldığını güçlü bir şekilde gösterir.

Atak BantGenişliği (bps)

Rus kuruluşlarını, uygulamalarını, hizmetlerini, içeriğini ve diğer çevrimiçi mülkleri hedef alan DDoS saldırılarında önemli bir artış, Ukrayna'da kara operasyonlarının başlatılmasıyla aynı zamana denk geldi. Yukarıda belirtildiği gibi, Rusya bağlamında gözlemlediğimiz nispeten büyük saldırılar, yalnızca hedeflenen kuruluşlar için internet operasyonlarını kesintiye uğratmakla kalmaz, aynı zamanda bu çatışmaya doğrudan dahil olmayan kuruluşlara, ülkelere ve diğer yönetimlere karşı geniş kapsamlı side effectlere de sahip olabilir.

Özellikle Ukrayna'yı hedefleyen saldırılar bağlamının ötesinde, çeşitli ISP'ler, ticari DDoS azaltma hizmeti sağlayıcıları ve kritik kamuya açık özelliklere sahip diğer kuruluşlar, hazırlık ve durumsal farkındalığa odaklanmaları nedeniyle terabit sınıfı DDoS saldırılarını başarıyla azaltmıştır. Kayıtlara geçen en büyük saldırılardan bazıları (2,5 Tbps ve 3,4 Tbps), hedeflenen kuruluşlar tarafından çok az olumsuz etkiyle veya hiç olumsuz etki olmaksızın başarıyla hafifletildi. Bu olaylar, iyi tanımlanmış, eksiksiz ve doğrulanmış bir DDoS savunma planına sahip olmanın faydalarını vurgular. Bu ISP'lerin ve halka açık kritik özelliklere sahip kuruluşların çoğu, NETSCOUT DDoS savunma çözümlerinden yararlanarak akıllı DDoS azaltma kapasitelerini birden çok terabit/saniyeye kadar ölçeklendirir.

Atak Throughputu (pps)

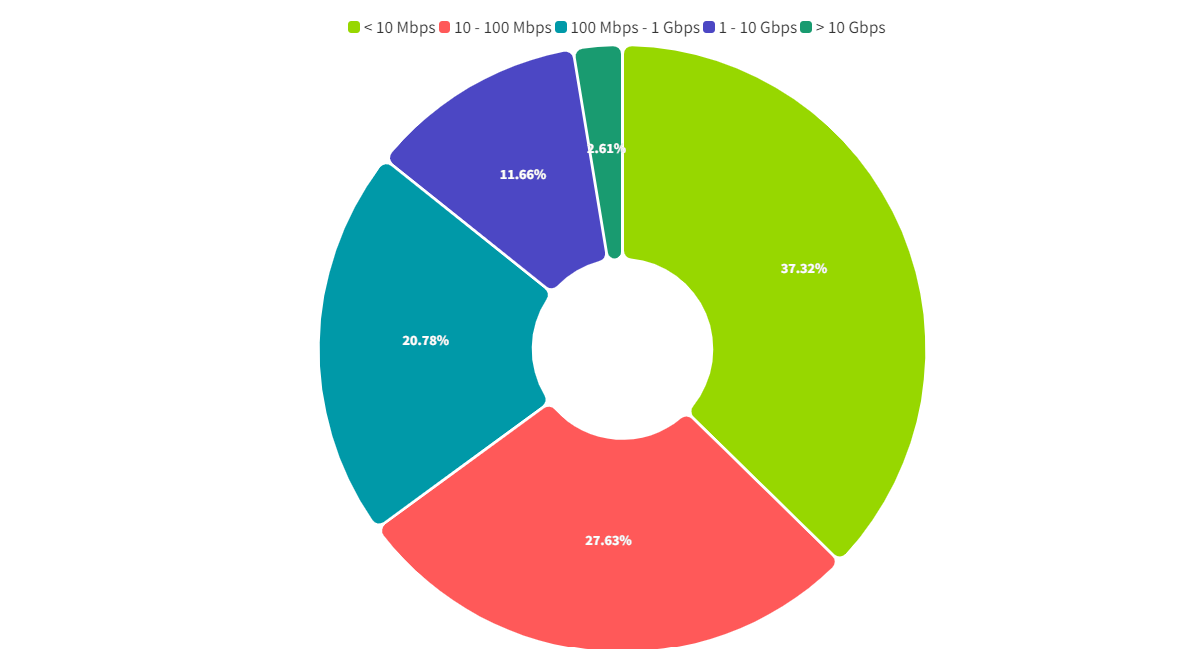

Hacim ve süreye ek olarak, bir saldırının hızı (verimi), bir saldırının gücünü veya etkisini ölçmek için önemli bir ölçüdür. Güç, aynı zamanda, kiralık DDoS platformlarının sunucularının ne kadar bant genişliği ve throughput üretebileceğini açıklamak için kullandıkları bir terimdir. Throughput çok büyük ölçüde olabilir ve genellikle paket boyutuyla ters orantılıdır; yüksek verimli DDoS saldırıları tipik olarak daha küçük paket boyutları içerirken, yüksek bant genişliği saldırıları tipik olarak daha büyük (ve UDP tabanlı saldırılar durumunda genellikle parçalanmış) paketleri içerir. Unutmayın, güç her zaman hedef üzerindeki gerçek etkiye eşit değildir. Birçok yüksek throughputlu saldırının hazırlıklı kuruluşlar üzerinde hiçbir etkisi olmadığını gözlemledik; Ayrıca, nispeten düşük pps saldırılarının, kapsamlı, güncel DDoS savunma planları ve belirlenmiş müdahale ekipleri olmayan kuruluşların İnternet operasyonları üzerinde orantısız bir olumsuz etkiye sahip olduğunu gördük. Bu saldırılar sırasında bugüne kadar gözlemlediğimiz en yüksek throughputa sahip DDoS saldırısı, ~173mp/sn'de ölçüldü.

DDoS Atakları Vektör Analizi

Süre, bant genişliği ve throughputa ek olarak, bir saldırıda kullanılan DDoS Saldırı Vektörleri, saldırı verimliliği ve etkinliği için önemli etkilere sahiptir. Örneğin, çeşitli UDP yansıtma/yükseltme saldırıları türleri, son derece yüksek bant genişliği rejimlerine ölçeklenebilir, ancak belirli bir hedefe saldırmak için her zaman optimal değildir. Daha yetenekli saldırganlar, çabalarını hedeflenen organizasyonun özelliklerine göre uyarlamak için sıklıkla kapsamlı saldırı öncesi keşifler yaparlar.

Rusya'ya yönelik DDoS saldırılarında gözlemlenen DDoS saldırı vektörleri, DNS ve SNMP yansıtma/büyütme gibi iyi anlaşılmış, rutin olarak kullanılan metodolojilerden oluşuyordu; SYN, RST ve ACK taşması; ve küçük paket UDP taşması. Rus hedeflerine karşı DNS sorgusu taşması da gözlemlendi ve bu, potansiyel olarak daha karmaşık saldırganların dahil olduğunu gösteriyor.

Bu saldırılar boyunca Rus çevrimiçi mülklerini hedeflemek için kullanılan en yaygın olarak gözlemlenen DDoS saldırı vektörleri, çeşitli doğrudan yollu TCP flooding saldırılarıdır; bu, DDoS saldırı vektörlerinde ölçeklerin yeniden dengelendiği en son Tehdit İstihbarat Raporumuzda vurguladığımız, doğrudan yollu saldırıların artan kullanımının küresel eğilimiyle uyumludur. Daha fazla düşman, botnet'lerden kaynaklanan doğrudan yollu, sahte olmayan TCP ve UDP tabanlı floodları kullanıyor.

Rusya Botnet Analizi

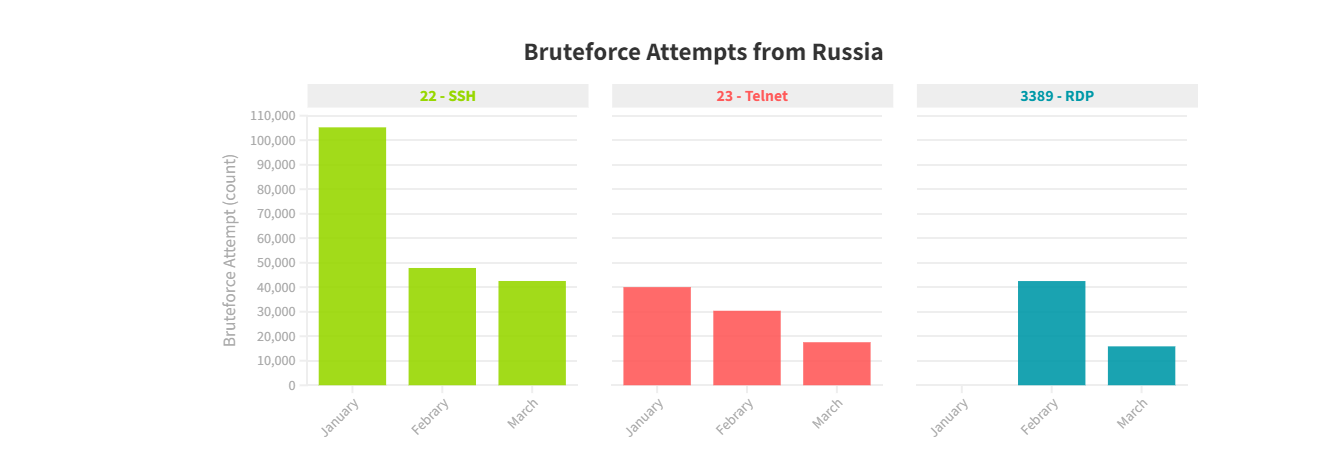

Ukrayna DDoS tehdidine genel bakışımızda, 2022 yılının Şubat ayının ortalarında Ukrayna'da yeni bir botnet'in ortaya çıkmasından bahsettik. Rusya'da yeni ortaya çıkan botnetleri görmesek de, Rusya kaynaklı botnet aktivitesinde genel bir düşüş gördük.

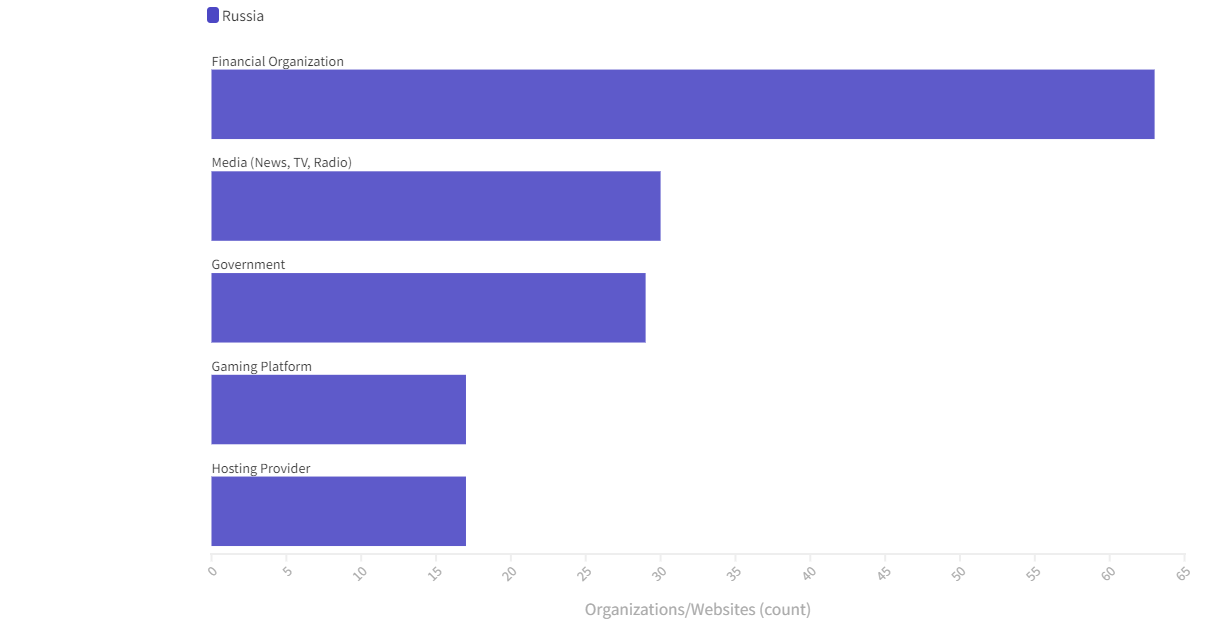

Endüstri ve Organizasyon Hedeflemesi

Birkaç kuruluş, Rusya'ya yönelik devam eden saldırılarla ilgili DDoS saldırılarının, meşru müşterilere veya kuruluşlara verilen hizmeti kesintiye uğrattığını açıkça belirtti. Rusya'daki birden fazla devlet kurumu da dış web sitelerine ve hizmetlerine yönelik saldırılar bildirdi. Kamuya açık olarak bildirilen bu saldırıların birçoğunu bağımsız olarak doğrulayabildik ve saldırı hedeflemesini yakından takip etmeye devam ettik.

Atakları Giderme ve Ataklardan Korunma

NETSCOUT Arbor DDoS savunma çözümleri (SP/TMS, AED ve Arbor Cloud), Ukrayna'ya yönelik devam eden saldırılar sırasında bugüne kadar kullanılan tüm DDoS saldırı metodolojileri dahil olmak üzere her türlü DDoS saldırısını başarıyla azaltmak için kullanılabilecek evrensel karşı önlemleri ve korumaları içerir. Bununla birlikte, kuruluşların aşağıdaki eylemleri gerçekleştirmesini şiddetle tavsiye ediyoruz:

• Yüksek düzeyde durumsal farkındalık sağlayın ve sürekli risk değerlendirmesi yapın.

• Halka açık tüm kritik sunucuların, hizmetlerin, uygulamaların, içeriğin ve destekleyici altyapının DDoS saldırılarına karşı yeterince korunduğunu düzenli olarak doğrulayın.

• DDoS savunma planlarının, azaltma ortaklıklarının ve iletişim planlarının güncel olduğundan, mevcut yapılandırmaları ve operasyonel koşulları yansıttığından ve gerektiği gibi başarıyla uygulanabileceklerini doğrulamak için periyodik olarak test edildiğinden emin olun.

• En son Netscout ASERT'nin halka açık DDoS saldırı analizini ve geniş çapta uygulanabilir savunma önerilerini almak için bu web günlüğünün sendikasyon beslemesine abone olun.

Sonuç

Popüler inanışın aksine, DDoS saldırıları genellikle doğası gereği işlemsel değildir; Nispeten düşük hacimli saldırılar bile kuruluşlar, ülkeler ve bu çatışmaya doğrudan dahil olmayan diğer yönetimler üzerinde önemli yan etkilere neden olabilir. Kuruluşlar özellikle tetikte olmalı ve etkilenen tüm taraflar ile iş ortaklıklarına veya diğer ticari veya kültürel ilişkilere dayanan kasıtlı saldırılara karşı tetikte olmalıdır.

Bu saldırılar sırasında şimdiye kadar kullanılan DDoS saldırı vektörlerinin tümü iyi anlaşılmıştır; aynı şekilde, gözlemlenen saldırı hacimleri de tarihsel normlar dahilindedir. Kuruluşlar, saldırılara karşı dayanıklılıklarını sağlamak için endüstri standardı en iyi güncel uygulamaları (BCP'ler) ve güncel, duruma göre uygun DDoS savunmalarını uygulamalıdır.

https://www.linkedin.com/company/infortebilisim/?originalSubdomain=tr